Table of Contents

Kiberdrošības pētnieki un IT administratori ir pauduši bažas par Google jaunajiem ZIP un MOV interneta domēniem, brīdinot, ka apdraudējuma dalībnieki tos var izmantot pikšķerēšanas uzbrukumiem un ļaunprātīgas programmatūras piegādei.

Šī mēneša sākumā Google ieviesa astoņus jaunus augstākā līmeņa domēnus (TLD), kurus varēja iegādāties vietņu vai e-pasta adrešu mitināšanai.

Jaunie domēni ir .dad, .esq, .prof, .phd, .nexus, .foo, un mūsu raksta tēmai — domēnu .zip un .mov TLD.

Lai gan ZIP un MOV TLD ir pieejami kopš 2014. gada, tikai šajā mēnesī tie kļuva vispārēji pieejami, ļaujot ikvienam iegādāties vietnei domēnu, piemēram, bleepingcomputer.zip.

Tomēr šos domēnus var uzskatīt par riskantiem, jo TLD ir arī to failu paplašinājumi, kas parasti tiek kopīgoti foruma ziņās, ziņojumos un tiešsaistes diskusijās, un tagad dažas tiešsaistes platformas vai lietojumprogrammas tos automātiski pārveidos par vietrāžiem URL.

Bažas

Divi izplatīti failu veidi, kas ir pieejami tiešsaistē, ir ZIP arhīvi un MPEG 4 video, kuru failu nosaukumi beidzas ar .zip (ZIP arhīvs) vai .mov (video fails).

Tāpēc ļoti bieži cilvēki publicē instrukcijas, kurās ir ietverti failu nosaukumi ar paplašinājumiem .zip un .mov.

Tomēr tagad, kad tie ir TLD, dažas ziņojumapmaiņas platformas un sociālo mediju vietnes automātiski konvertēs failu nosaukumus ar paplašinājumiem .zip un .mov par vietrāžiem URL.

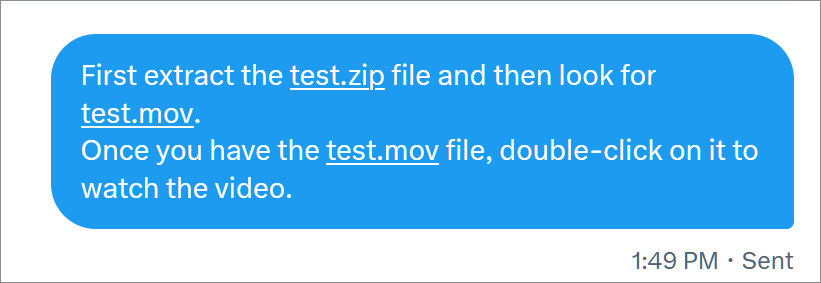

Piemēram, pakalpojumā Twitter, ja nosūtāt kādam norādījumus par zip faila atvēršanu un piekļuvi MOV failam, nekaitīgie failu nosaukumi tiek pārveidoti par URL, kā parādīts tālāk.

Avots: BleepingComputer

Kad cilvēki instrukcijās redz vietrāžus URL, viņi parasti domā, ka URL var izmantot, lai lejupielādētu saistīto failu, un viņi var noklikšķināt uz saites. Piemēram, failu nosaukumu saistīšana ar lejupielādēm ir veids, kā mēs parasti sniedzam norādījumus par BleepingComputer savos rakstos, pamācībās un diskusiju forumos.

Tomēr, ja draudu izpildītājam piederēja .zip domēns ar tādu pašu nosaukumu kā saistītam faila nosaukumam, persona var kļūdaini apmeklēt vietni un pieķerties pikšķerēšanas krāpniecībai vai lejupielādēt ļaunprātīgu programmatūru, domājot, ka URL ir drošs, jo tas nāk no uzticama avota.

Lai gan ir maz ticams, ka apdraudējuma dalībnieki reģistrēs tūkstošiem domēnu, lai notvertu dažus upurus, jums ir nepieciešams tikai viens uzņēmuma darbinieks, lai kļūdaini instalētu ļaunprātīgu programmatūru, lai tiktu ietekmēts viss tīkls.

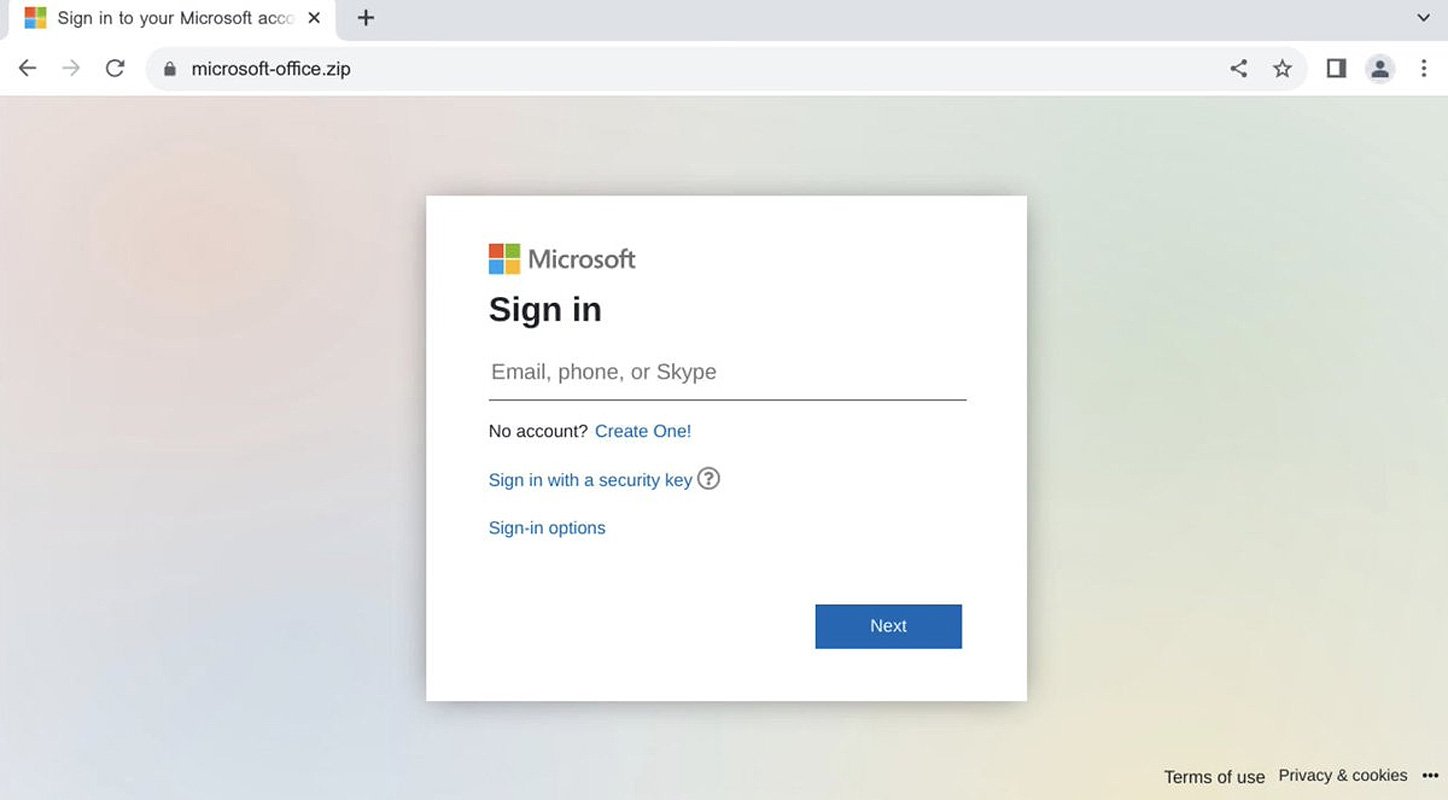

Šo domēnu ļaunprātīga izmantošana nav teorētiska, jo kiberizlūkošanas uzņēmums Silent Push Labs jau ir atklājis pikšķerēšanas lapu vietnē microsoft-office[.]zip, kas mēģina nozagt Microsoft konta akreditācijas datus.

Avots: Silent Push Labs

Kiberdrošības pētnieki arī ir sākuši spēlēties ar domēniem, Bobijam Raučam publicējot pētījumu par pārliecinošu pikšķerēšanas saišu izstrādi, izmantojot unikoda rakstzīmes un lietotāja informācijas atdalītāju (@) vietrāžos URL.

Rauch pētījumi parāda, kā draudu dalībnieki var izveidot pikšķerēšanas vietrāžus URL, kas izskatās kā likumīgi failu lejupielādes vietrāži URL vietnē GitHub, bet faktiski novirza jūs uz vietni v1.27.1[.]zip, noklikšķinot, kā parādīts tālāk.

https://github.com/kubernetes/kubernetes/archive/refs/tags/@v1.27.1.zipPretrunīgi viedokļi

Šie notikumi ir izraisījuši diskusijas starp izstrādātājiem , drošības pētniekiem un IT administratoriem , dažiem šķiet, ka bailes nav pamatotas, bet citiem šķiet, ka ZIP un MOV TLD rada nevajadzīgu risku jau tā riskantajai tiešsaistes videi .

Cilvēki ir sākuši reģistrēt .zip domēnus, kas ir saistīti ar plaši izplatītiem ZIP arhīviem, piemēram, update.zip , financialstatement.zip , setup.zip , attachment.zip , officeupdate.zip un backup.zip , lai parādītu informāciju par ZIP riskiem. domēnus, RickRoll jums vai kopīgot nekaitīgu informāciju.

Atvērtā koda izstrādātājs Mets Holts arī pieprasīja , lai ZIP TLD tiktu noņemts no Mozilla publisko sufiksu saraksta — visu publisko augstākā līmeņa domēnu saraksta, kas jāiekļauj lietojumprogrammās un pārlūkprogrammās.

Tomēr PSL kopiena ātri paskaidroja, ka, lai gan ar šiem TLD var būt saistīts neliels risks, tie joprojām ir derīgi un tos nevajadzētu noņemt no PSL, jo tas ietekmētu likumīgu vietņu darbību.

“Šī iemesla dēļ esošo TLD noņemšana no PSL būtu vienkārši nepareizi. Šis saraksts tiek izmantots daudzu dažādu iemeslu dēļ, un tikai tāpēc, ka šie ieraksti ir slikti vienam ļoti specifiskam lietošanas gadījumam, tie joprojām ir nepieciešami (gandrīz) visiem citiem, ” paskaidroja programmatūras inženieris Fēlikss Fonteins.

“Tie ir likumīgi TLD ICP3 saknē. Tas netiks turpināts,” tālāk dalījās PSL uzturētājs Džotans Freikss.

“Patiešām, paustās bažas ir vairāk spilgts piemērs tam, ka izstrādātāju un drošības kopienas un domēna vārdu pārvaldības pārrāvums tiek pārtraukts, jo viņi gūtu labumu no lielākas iesaistes ICANN.”

Tajā pašā laikā citi drošības pētnieki un izstrādātāji, piemēram, Microsoft Edge izstrādātājs Ēriks Lorenss, ir pauduši , ka viņi uzskata, ka bažas par šiem jaunajiem domēniem ir pārspīlētas.

Kad BleepingComputer sazinājās ar Google par šīm bažām, viņi teica, ka failu un domēna nosaukumu sajaukšanas risks nav nekas jauns, un ir ieviesti pārlūkprogrammas mazināšanas pasākumi, lai aizsargātu lietotājus no ļaunprātīgas izmantošanas.

“Domēna nosaukumu un failu nosaukumu sajaukšanas risks nav jauns. Piemēram, 3M Command produkti izmanto domēna nosaukumu command.com , kas ir arī svarīga programma MS DOS un agrīnās Windows versijās. Lietojumprogrammām ir mazināšanas iespējas šo (piemēram, Google drošā pārlūkošana), un šie atvieglojumi attieksies uz TLD, piemēram, .zip.

Tajā pašā laikā jaunas nosaukumvietas nodrošina plašākas nosaukumu piešķiršanas iespējas, piemēram, Community.zip un url.zip . Uzņēmums Google uztver pikšķerēšanu un ļaunprātīgu programmatūru nopietni, un Google reģistrā ir pieejami mehānismi, lai apturētu vai noņemtu ļaunprātīgus domēnus visos mūsu TLD, tostarp .zip. Mēs turpināsim uzraudzīt .zip un citu TLD izmantošanu, un, ja parādīsies jauni draudi, mēs veiksim atbilstošus pasākumus, lai aizsargātu lietotājus.” – Google.

Ko tev vajadzētu darīt?

Realitāte ir tāda, ka jums nav jādara nekas papildus, kā jūs jau darāt, lai pasargātu sevi no pikšķerēšanas vietnēm.

Kā jau ikvienam vajadzētu zināt, nekad nav droši noklikšķināt uz cilvēku saitēm vai lejupielādēt failus no vietnēm, kurām neuzticaties.

Tāpat kā jebkura saite, ja ziņojumā redzat .zip vai .mov saiti, izpētiet to, pirms noklikšķināt uz tās. Ja joprojām neesat pārliecināts, vai saite ir droša, neklikšķiniet uz tās.

Veicot šīs vienkāršās darbības, jauno TLD ietekme būs minimāla un būtiski nepalielinās jūsu risku.

Tomēr šo saišu ekspozīcija, visticamāk, palielināsies, jo vairāk lietojumprogrammu ZIP un MOV failu nosaukumus automātiski pārvērš saitēs, sniedzot jums vēl vienu lietu, kas jāievēro, atrodoties tiešsaistē.

Ja esat atklājis pareizrakstības kļūdu, lūdzu, paziņojiet mums, izvēloties šo tekstu un nospiežot Ctrl+Enter.